Un trojan bancario Android emergente chiamato scorciatoia è già stato adottato da più attori delle minacce per prendere di mira 450 app finanziarie e commettere frodi.

– Pubblicità –

“Nexus sembra essere nelle prime fasi di sviluppo”, afferma la società italiana di sicurezza informatica Cleafy chiamato in un rapporto pubblicato questa settimana.

“Nexus fornisce tutte le funzionalità di base per eseguire attacchi ATO (Account Takeover) contro portali bancari e servizi di criptovaluta, come: Ad esempio furto di credenziali e intercettazione di SMS.

Il trojan, apparso su vari forum di hacking all’inizio di quest’anno, è pubblicizzato presso la sua base di clienti come servizio in abbonamento per un canone mensile di $ 3.000. I dettagli del malware sono stati documentati per la prima volta da Cyble all’inizio di questo mese.

Sembra però che il malware sia stato utilizzato in veri e propri attacchi già nel giugno 2022, almeno sei mesi prima che fosse annunciato ufficialmente sui portali del dark web.

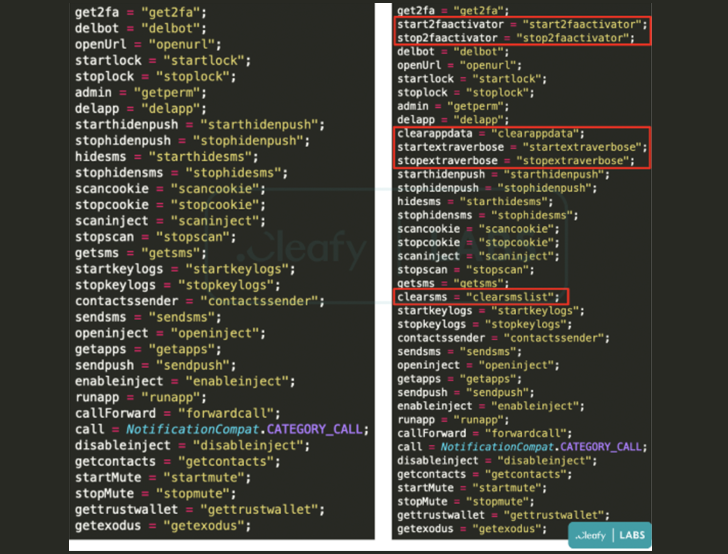

Si dice anche che si sovrapponga a un altro trojan bancario chiamato SOVA, riutilizzando parti del suo codice sorgente e contenendo un modulo ransomware che sembra essere in fase di sviluppo attivo.

Un punto degno di nota qui è che Nexus è lo stesso malware che Cleafy ha originariamente classificato come una nuova variante di SOVA (soprannominata v5) nell’agosto 2022.

È interessante notare che gli autori di Nexus hanno stabilito regole esplicite che vietano l’uso del loro malware in Azerbaigian, Armenia, Bielorussia, Kazakistan, Kirghizistan, Moldavia, Russia, Tagikistan, Uzbekistan, Ucraina e Indonesia.

Il malware, come altri trojan bancari, include funzionalità per assumere il controllo dei conti bancari e di criptovaluta eseguendo attacchi overlay e keylogging per rubare le credenziali dell’utente.

Scopri i pericoli nascosti delle applicazioni SaaS di terze parti

Sei consapevole dei rischi associati all’accesso di terze parti alle applicazioni SaaS della tua organizzazione? Partecipa al nostro webinar per conoscere i tipi di autorizzazioni concesse e come mitigare i rischi.

Inoltre, è in grado di leggere i codici di autenticazione a due fattori (2FA) dai messaggi SMS e dall’app Google Authenticator abusando delle funzioni di accessibilità di Android.

Le nuove aggiunte all’elenco delle funzionalità includono la possibilità di eliminare i messaggi SMS ricevuti, attivare o disattivare il modulo antifurto 2FA e aggiornarsi periodicamente inviando un ping a un server di comando e controllo (C2).

“IL [Malware-as-a-Service] consente ai criminali di monetizzare in modo più efficiente il proprio malware fornendo ai propri clienti un’infrastruttura pronta all’uso, che può quindi utilizzare il malware per attaccare i propri obiettivi”, hanno affermato i ricercatori.