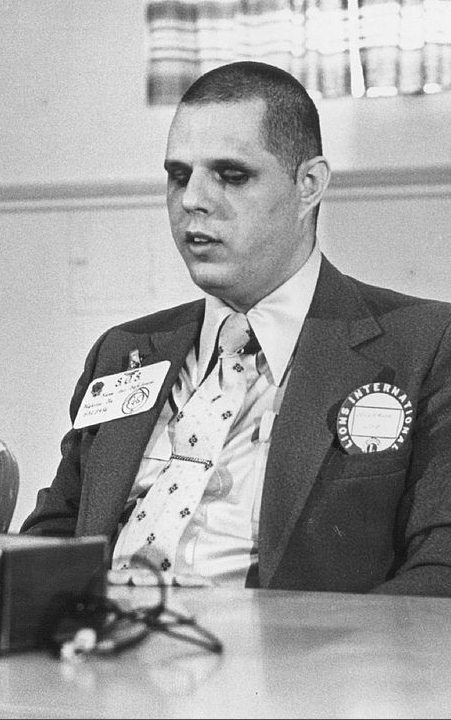

Kevin Mitnick, l’hacker più famoso al mondo degli anni ’90, è morto il 16 luglio all’età di 59 anni a causa di un cancro al pancreas. Mitnick ha uno status di star leggendario nella comunità degli hacker.

L’americano Kevin Mitnick, alias Condor, ha dimostrato che la pirateria non riguarda solo la tecnologia. Dall’età di tredici anni, Mitnick ha usato Ingegneria sociale accedere ai sistemi informatici: con il suo fascino riesce a estrarre ogni tipo di informazione dalle persone. Ad esempio, nel 1981 – quando aveva diciassette anni – convinse un impiegato di una compagnia telefonica a dargli il numero privato dell’attrice Lucille Ball.

Leggi anche:

Ma gli hack di Mitnick sono diventati sempre meno innocenti. Quando l’FBI lo ha arrestato il 15 febbraio 1995, gli agenti hanno trovato 20.000 numeri di carte di credito rubate nel suo appartamento. Viene condannato a cinque anni di carcere. Il processo e il verdetto hanno suscitato molto dibattito. L’FBI lo definisce l’hacker più pericoloso del mondo, ma altri hacker credono che venga usato come capro espiatorio. Nel 1998, quando Mitnick era stato imprigionato per tre anni, un amico avvocato disse che le autorità americane soffrivano di una paura irrazionale degli hacker: “I funzionari coinvolti nel caso non sanno nulla di computer e temono che Kevin possa fare magie con l’elettronica”.

Mitnick ha fatto soldi con una società di consulenza sulla sicurezza informatica fino alla sua morte. Ha sempre sostenuto di essere stato punito troppo duramente per le sue azioni. “Non ho mai detto di non meritare una condanna, ma essere in isolamento per otto mesi è stato davvero esagerato”, ha detto nel 2011. “L’hacking è sempre stata una sfida personale per me. Non l’ho mai fatto per fare soldi.

Anche questi altri cinque hacker storici meritano un posto sotto i riflettori.

1) Jude Milhon (1939-2003)

“Le ragazze hanno bisogno di modem.” Era lo slogan della cyberfemminista Jude Milhon, alias St. Jude. Milhon era una di quelle rare donne hacker, non uno stereotipo. Uno dei suoi altri slogan: “Maledetta gentilezza.”

Nel 1967 ha imparato da sola a programmare e nel 1973 ha contribuito a costruire il primo sistema informatico pubblico online, il Community Memory Project. Milhon non rivela molto sui suoi consigli pratici, ma ancora di più sulle sue idee. Come autoproclamata anarchica, alla fine degli anni ’80 si preoccupò per la crescente influenza del governo degli Stati Uniti nel cyberspazio. Puoi proteggerti da questo, crede: “L’hacking sta aggirando abilmente i limiti imposti, siano essi imposti dal governo, dall’IP del tuo server o dalle leggi della natura”.

Nel 1992, ha co-fondato un gruppo di attivisti informatici che consigliano gli utenti di Internet sui modi per aggirare la sorveglianza statale. Milhon considera la pirateria uno di questi arte marziale e vede il computer come un’opportunità per le donne di lottare per l’uguaglianza. “L’hacking è il miglior allenamento per una donna; potremmo iniziare 10-0 in una rissa fisica, ma la tastiera è il grande pareggio.

2) Roberto Morris (1965)

Nella notte tra il 2 e il 3 novembre 1988, il personale tecnico del laboratorio informatico dell’Università di Harvard ricevette una telefonata. “Ho commesso un errore colossale!” disse una voce all’altro capo del filo. Questo è Robert Morris, uno studente laureato in informatica alla Cornell University. Dice in preda al panico di aver caricato un worm da un floppy disk e di averlo pubblicato su Internet.

Come esperimento, Morris ha scritto un programma che poteva essere copiato e spostato da un computer all’altro. L’intenzione è che il worm si diffonda lentamente su Internet. Ma a causa di un difetto di progettazione, il programma si moltiplica alla velocità della luce. Migliaia di computer sono stati infettati da questo worm Morris, come è stato successivamente chiamato il virus.

Non tutti sono convinti delle buone intenzioni di Morris. È stato condannato a tre anni di libertà vigilata, 400 ore di servizio alla comunità e una multa di $ 10.000. Il worm Morris rivela una dolorosa mancanza di sicurezza su Internet, portando a un aumento della sicurezza informatica. Dettaglio interessante: il padre di Robert Morris era già a capo del dipartimento di sicurezza informatica presso la National Security Agency (NSA) nel 1988. Deve aver avuto una parola affettuosa con suo figlio…

3) Joe Engressia (1949-2007)

“Alcuni erano drogati, ero al telefono”, dice l’americano Joe Engressia dopo il suo arresto il 2 giugno 1971 per sospetto di hacking telefonico. Engressia, cieco dalla nascita, scopre di poter “comporre” i numeri con il click del ricevitore, e di poter chiamare paesi lontani fischiettando. Il più grande sistema informatico degli Stati Uniti, la rete telefonica, può funzionare con un fischio esattamente a 2600 hertz.

Engressia diventa uno dei fondatori di frase, perché si chiama hacking telefonico. Una rete di persone che la pensano allo stesso modo si forma e comunica – gratuitamente, ovviamente – per telefono. “Ogni notte si siede come un ragno cieco nel suo piccolo appartamento, ricevendo messaggi da ogni angolo della sua rete”, scrisse un giornalista nel 1971 di Engressia.

I nerd informatici espandono la rete negli anni ’70 costruendo sistemi sofisticati attorno al concetto di Engressia. Ad esempio, Steve Jobs e Steve Wozniak stanno sviluppando un cosiddetto scatola blu: un dispositivo che produce un fischio di 2600 hertz. Engressia rimane disadattata per tutta la sua vita. Un lavoro fisso non fa per lui. Vuole tornare all’infanzia che dice di non aver mai avuto. Nel 1988 si dichiarò bambino: voleva rimanere cinque anni per il resto della sua vita. Si circonda di giocattoli e cambia ufficialmente il suo nome in Joybubbles.

4) Marian Rejewski (1905-1980)

Chiunque ascolti Enigma pensa ad Alan Turing. Ma la base per decifrare la macchina crittografica tedesca fu posta nel 1932 dal matematico polacco Marian Rejewski. Quell’anno, Rejewski venne a lavorare a tempo pieno presso Biuro Szyfrów, il dipartimento di codifica e decodifica dello stato maggiore dell’esercito polacco. Rejewski, figlio di un coltivatore di sigari, si rivela molto talentuoso e gli viene affidata la missione: spezzare il Enigma.

Concentra tutta la sua attenzione sulle ripetizioni che trova. I tedeschi inviano la chiave all’inizio di ogni messaggio cifrato, ma poi cifrato. Per evitare fraintendimenti, questa chiave crittografata viene ripetuta due volte. Sulla base di questi modelli, Rejewski sviluppa una teoria matematica con la quale riesce a decifrare il metodo di lavoro dell’Enigma.

Questo hack è in seguito così prezioso per l’inglese e il francese che il suo approccio è descritto come “la teoria che ha vinto la seconda guerra mondiale”. Dopo la guerra, Rejewski nascose gelosamente le sue abilità nella crittografia. I servizi segreti polacchi non sono affascinati da persone che hanno già lavorato con l’Occidente e lo hanno nel mirino. Fu solo dopo il suo ritiro negli anni ’70 che scrisse le sue memorie e divenne chiaro che lo sconosciuto polacco era un vero eroe di guerra.

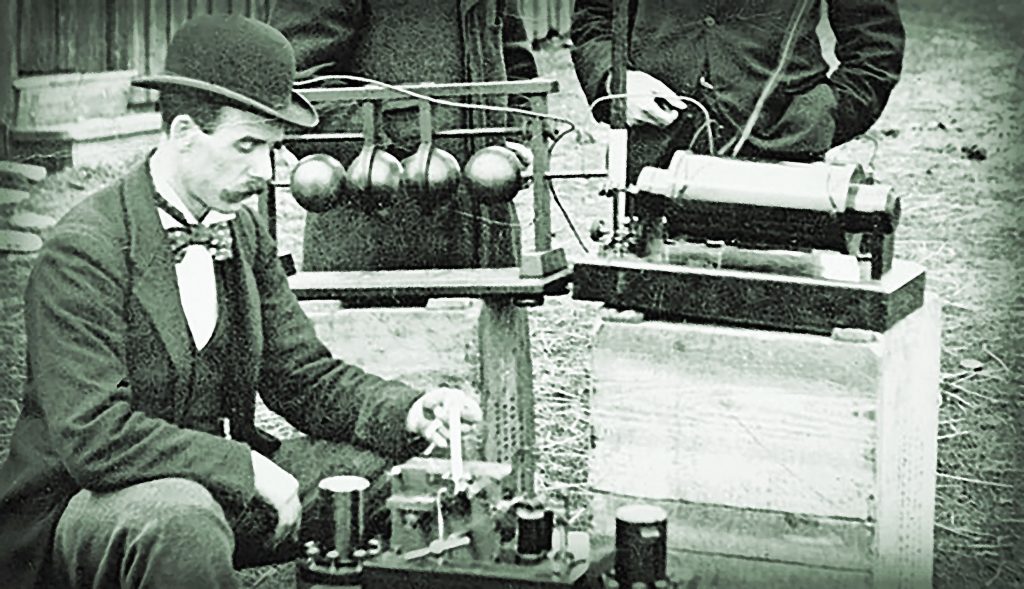

5) Nevil Maskeline (1863-1924)

Un hacker nel 1903? Certo. L’illusionista e inventore britannico Nevil Maskelyne sperimentò i collegamenti di comunicazione wireless intorno al 1900. Ma Maskelyne era frustrato. Il pioniere italiano della tecnologia radiofonica Guglielmo Marconi ha depositato brevetto dopo brevetto, tagliando fuori altri inventori. Maskelyne è così arrabbiato per questo che diventa una delle figure centrali in un movimento mondiale anti-Marconi.

Nel 1903, il suo oppositore progettò di tenere una dimostrazione alla Royal Institution di Londra. Dalla Cornovaglia, Marconi riporterà un messaggio di prova alle 18:00. Sebbene ci fossero problemi con la sicurezza della connessione a lunga distanza, Marconi è fiducioso di averli risolti. Ma Maskelyne è pronto a sabotare le cose. Con tutti nella Royal Institution che aspettano con impazienza il messaggio di prova della Cornovaglia, Maskelyne invia ogni sorta di assurdità al ricevitore di Marconi da un tetto di Londra. Le parole “topi, topi, topi”Per esempio.

Quando Marconi scopre che la sua connessione sicura è stata compromessa, va su tutte le furie. Ma Maskelyne crede di aver servito l’interesse pubblico. Ha dimostrato che la tecnologia di Marconi – nonostante tutti quei brevetti – è inaffidabile.